Podnieś rękę, jeśli nie znosisz wprowadzania haseł. Cóż, na razie trzymaj rękę w górze, jeśli używasz tego samego hasła do wielu kont lub usług. Tak, wiele osób to robi i jest to główny powód, dla którego użytkownicy padają ofiarą hakerów.

Pomyśl o tym. Jeśli komuś udało się zdobyć hasło do jednej usługi — poprzez naruszenie danych, socjotechnikę lub atak phishingowy Twoja tożsamość i dane osobowe mogą być zagrożone. Może to prowadzić do czegokolwiek z Ludzie szpiegują w dziecięcych aparatach Dla hakerów, którzy kradną pieniądze z Twojego konta bankowego.

Tak, istnieją alternatywy dla ręcznego wprowadzania haseł, takie jak Najlepsi menedżerowie haseł, ale nadal mogą narażać użytkowników. Teraz Apple, Google, Microsoft i inne firmy połączyły się poprzez Sojusz wideo (Otwiera się w nowej karcie) Aby spróbować zastąpić hasło na zawsze. Aplikacja Apple nosi nazwę Passkeys, która zostanie wydana jesienią tego roku iOS 16A macOS Ventura A iPadOS 16.

W ekskluzywnym wywiadzie dla Toma Guide’a miałem okazję porozmawiać z Kurtem Nightem, starszym dyrektorem Apple ds. marketingu produktów platformowych, oraz Darinem Adlerem, wiceprezesem ds. technologii internetowych w Apple, o tym, jak działają klucze dostępu i jak naprawdę mogą sprawić, że hasła będą czymś z przeszłości.

Co to są klucze dostępu i jak działają?

Klucze dostępu to unikalne klucze numeryczne, które są łatwiejsze w użyciu, bezpieczniejsze i nigdy nie są przechowywane na serwerze internetowym i pozostają na Twoim urządzeniu. Najlepsza część? Hakerzy nie mogą ukraść haseł w przypadku naruszenia danych ani nakłonić użytkowników do ich udostępnienia.

Weryfikacja Face ID i Touch ID zapewnia wygodę i dane biometryczne, które możemy osiągnąć za pomocą iPhone’a. Nie musisz kupować kolejnego urządzenia, ale nie musisz nawet uczyć się nowego nawyku.

Darren Adler, Apple

„Hasła mają kluczowe znaczenie dla ochrony wszystkiego, co robimy dzisiaj online, od wszystkiego, co przesyłamy do wszystkich naszych finansów, ale są również jednym z największych wektorów ataków i luk, z jakimi spotykają się dzisiaj użytkownicy” — powiedział Knight.

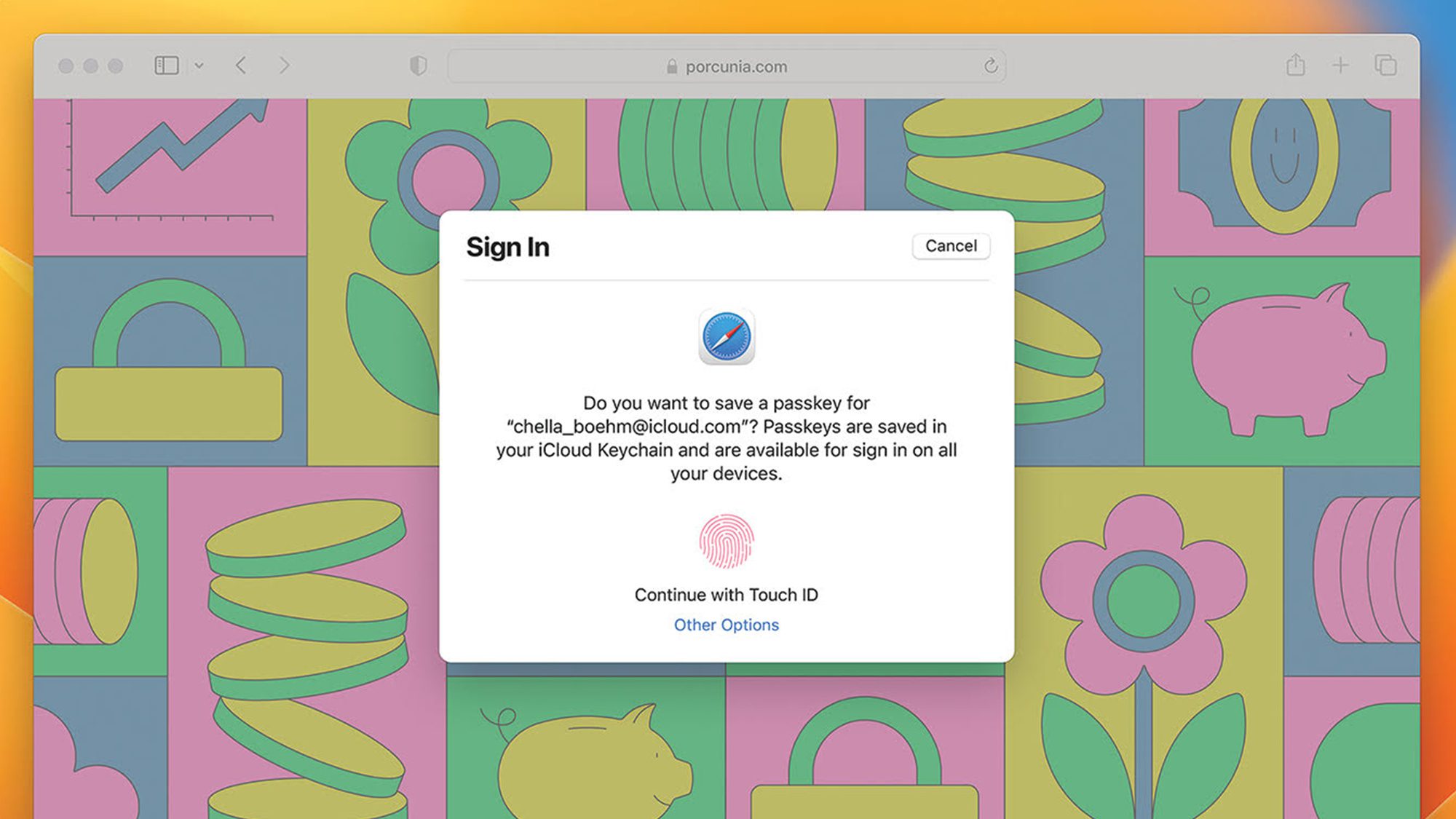

Właśnie dlatego Apple tak mocno naciska na wymianę. Klucze dostępu używają Touch ID lub Face ID do weryfikacji danych biometrycznych, a pęku kluczy iCloud do synchronizacji między iPhonem, iPadem, komputerem Mac i Apple TV z pełnym szyfrowaniem.

Inne firmy próbowały zastąpić hasła dedykowanym sprzętem, takim jak fizyczny klucz bezpieczeństwa, ale głównie skupiały się one na użytkownikach korporacyjnych; Dodał także kolejną warstwę złożoności. Klucze dostępu mają realną szansę na uruchomienie, ponieważ wykorzystują urządzenie, które już masz.

Klucze dostępu są oparte na tak zwanej kryptografii klucza publicznego. Istnieje klucz prywatny, który jest tajny i przechowywany na twoim urządzeniu, a także klucz publiczny, który jest umieszczany na serwerze sieciowym. Hasła uniemożliwiają phishing, ponieważ nigdy nie podajesz klucza prywatnego; Po prostu uwierzytelniasz się za pomocą swojego urządzenia.

„Ludzie często mają przy sobie telefony” – powiedział Adler. „Weryfikacja Face ID i Touch ID zapewnia wygodę i dane biometryczne, które możemy osiągnąć za pomocą iPhone’a. Nie musisz kupować innego urządzenia, ale nie musisz nawet uczyć się nowego nawyku.”

Zaczekaj, co się stanie, jeśli nie używasz urządzenia Apple?

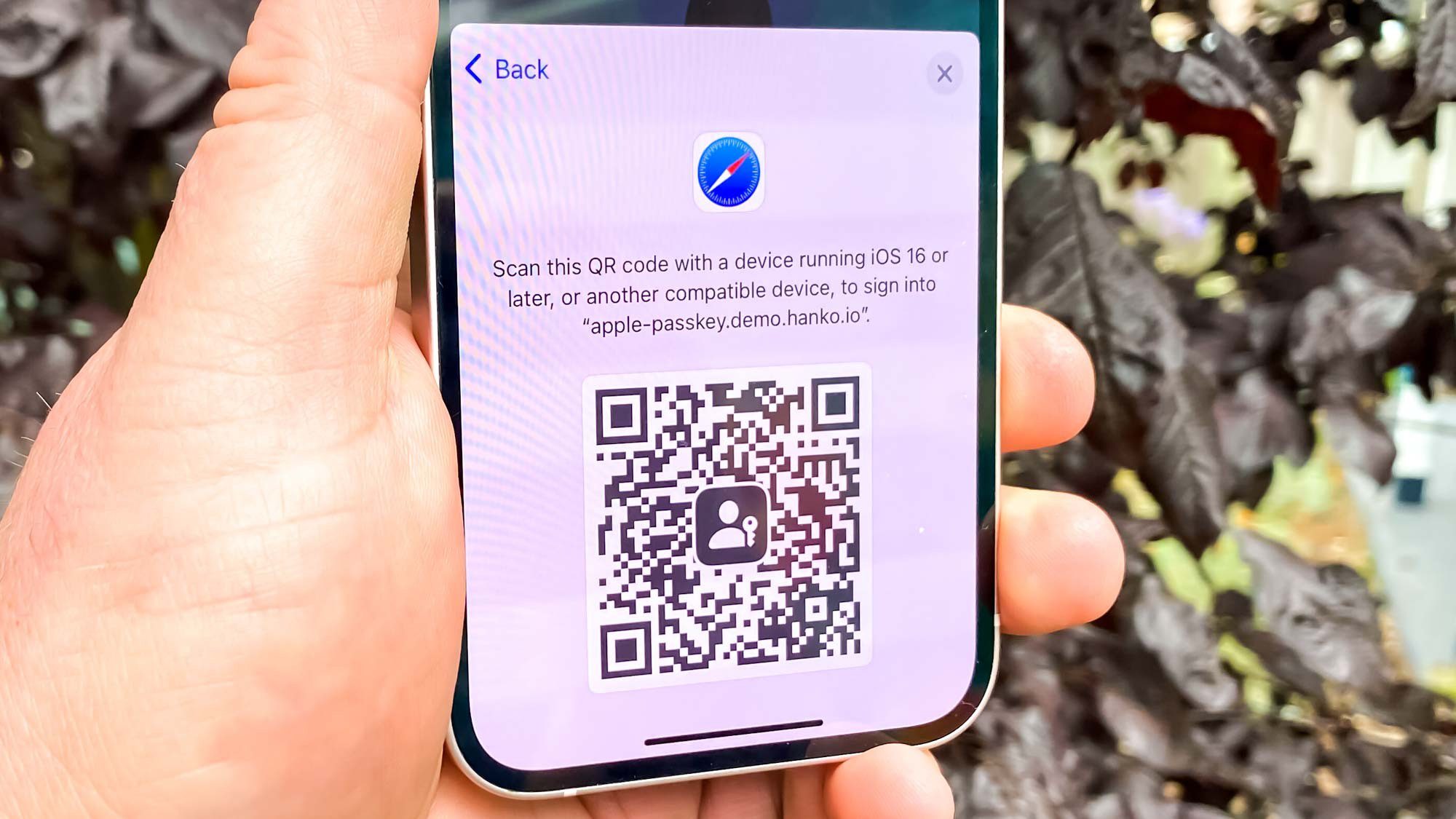

Załóżmy, że zarejestrowałeś się w usłudze przesyłania strumieniowego na swoim iPhonie, ale musisz zalogować się na swoim Roku. Co robisz, gdy Twój Roku nie ma Touch ID ani Face ID?

Drugie urządzenie generuje kod QR, który można odczytać na iPhonie lub iPadzie. System iOS używa Face ID lub Touch ID, aby upewnić się, że próbujesz się zalogować, zanim potwierdzisz lub odrzucisz prośbę w aplikacji lub witrynie działającej na drugim urządzeniu.

Ponadto, jeśli ktoś próbuje zalogować się do usługi za pomocą urządzenia z systemem iOS lub komputera Mac, które nie należy do Ciebie, hasła można udostępniać za pośrednictwem AirDrop.

Knight powiedział, że eksperymentowanie z platformami jest bardzo łatwe. „Powiedzmy, że jesteś kimś z iPhonem, ale chcesz zalogować się na urządzeniu z systemem Windows. Będziesz mógł uzyskać kod QR, który możesz zeskanować za pomocą iPhone’a, a następnie możesz użyć Face ID lub Touch ID na Twój telefon.”

Innymi słowy, komputery będą się ze sobą komunikować, aby zapewnić, że jesteś blisko siebie dla bezpieczeństwa i potwierdzą, że jesteś zalogowany.

Niezniszczalny breloczek

Aby hasła działały na wielu urządzeniach Apple — w tym na iPhonie, iPadzie, Macu i Apple TV — potrzebujesz czegoś do synchronizacji informacji z szyfrowaniem typu end-to-end. Tutaj pojawia się pęk kluczy iCloud.

„To nie jest futurystyczny sen o zastąpieniu haseł. To jest coś, co będzie drogą do całkowitego zastąpienia haseł i już się zaczęło.”

Kurt Rycerz, Apple

Pęk kluczy iCloud jest już używany do synchronizowania haseł i innych bezpiecznych informacji (takich jak karty kredytowe) na wszystkich Twoich urządzeniach. Ale dostęp do kluczy dostępu przenosi sprawy na wyższy poziom.

Co się stanie, jeśli nie będziesz mieć dostępu do swojego iPhone’a? Pęk kluczy iCloud umożliwia również przywracanie poprzednich kluczy za pośrednictwem iCloud, jeśli urządzenie Apple zostanie zgubione lub skradzione.

Dlatego tak ważne jest, aby Apple zbudowało klucze dostępu na pęku kluczy iCloud.

„Pęk kluczy iCloud to umożliwia i może zapewnić bezpieczeństwo, które wcześniej było ograniczone do osób, które chcą nosić dodatkowe urządzenia każdemu, kto ma telefon” – powiedział Adler. „Więc myślę, że te dwie rzeczy łączą się w naprawdę szczególny sposób”.

Co dalej z hasłami

Klucze dostępu zostaną uwzględnione w systemach operacyjnych iOS 16, iPadOS 16 i macOS Ventura, ale Apple współpracuje również z programistami w celu zintegrowania obsługi kluczy dostępu z ich aplikacjami.

Apple nie było jeszcze w stanie udostępnić aplikacji kompatybilnych z Passkey, które będą dostępne w momencie premiery, ale wydaje się, że w tle jest już rozmach. I nie chodzi tylko o łatwość użytkowania.

„Te klucze publiczne tak naprawdę nie mają żadnej wartości. Nie ma nic wartego kradzieży” – powiedział Adler. „Więc zmniejszy to odpowiedzialność programistów prowadzących usługi … a programiści będą chcieli z tego skorzystać ze względu na zmniejszoną odpowiedzialność ”.

Według Adlera, programiści mają teraz wszystko, czego potrzebują, aby zacząć korzystać z kluczy dostępu, a konsumenci otrzymają wsparcie, gdy tej jesieni zaktualizują swoje urządzenia Apple do nowo wydanego oprogramowania.

Więc pomimo całego wcześniejszego szumu o zabiciu hasła na dobre, tym razem może się to zdarzyć naprawdę.

„To nie jest futurystyczne marzenie o zastąpieniu haseł” — powiedział Knight. „To byłaby droga do całkowitego zastąpienia haseł, a teraz się to zaczęło”.