Wiemy już, że iOS 17.4 będzie rewolucyjną aktualizacją dla iPhone'a, oferującą obsługę alternatywnych sklepów z aplikacjami i płatności w UE, kilka nowych emotikonów i wirtualne numery dla kart Apple Cash, ale Apple ma w zanadrzu jeszcze jedną funkcję kiedy zostanie uruchomiony w ciągu najbliższych kilku tygodni. W poście na swoim blogu Security Research firma Apple przedstawiła nową, najnowocześniejszą aktualizację zabezpieczeń dla iMessage, która „ma najsilniejsze funkcje bezpieczeństwa ze wszystkich protokołów szerokopasmowej komunikacji na świecie”.

To wszystko jest bardzo techniczne, ale Apple wdroży szyfrowanie postkwantowe na poziomie 3 (PQ3), które „służy do zabezpieczania zarówno początkowego generowania klucza, jak i bieżącej wymiany wiadomości, z możliwością szybkiego i automatycznego przywracania bezpieczeństwa kryptograficznego konwersację, nawet jeśli dany klucz zostanie naruszony.” Oznacza to, że haker musiałby złamać dwa identyczne klucze, co wykracza poza wszelkie dostępne metody stosowane w nawet najbardziej wyrafinowanych atakach.

jabłko

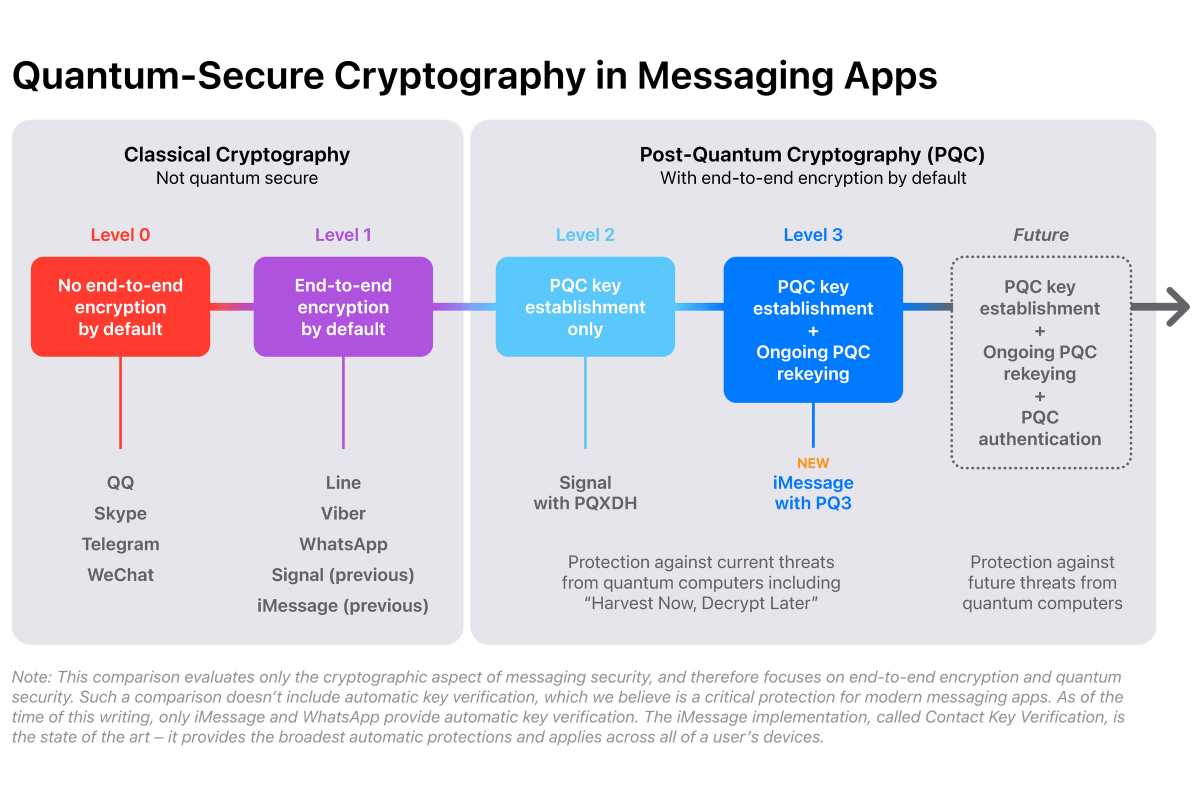

Apple zwraca uwagę, że Signal był pierwszą szeroko rozpowszechnioną usługą przesyłania wiadomości wykorzystującą kryptografię postkwantową, po niedawnym dodaniu obsługi PQXDH, podnoszącej bezpieczeństwo aplikacji z poziomu 1 do poziomu 2. Apple twierdzi jednak, że nowy protokół PQ3 iMessage idzie o krok dalej i oto opis protokołu w działaniu Apple:

Kiedy urządzenie Alicji ustanawia nową sesję z urządzeniem Boba, jej urządzenie wysyła do serwera IDS zapytanie o pakiet kluczy powiązany z urządzeniem Boba. Podzbiór pakietu kluczy zawierający klucz uwierzytelniający urządzenia i informacje o wersji jest sprawdzany przy użyciu weryfikacji klucza komunikacyjnego. Następnie urządzenie sprawdza podpis obejmujący klucze szyfrujące i znaczniki czasu, poświadczając, że klucze są ważne i nie wygasły.

Maszyna Alicji może następnie użyć dwóch publicznych kluczy szyfrujących, aby udostępnić Bobowi dwa klucze symetryczne. Pierwszy klucz symetryczny jest obliczany poprzez wymianę kluczy ECDH, która łączy efemeryczny klucz szyfrujący Alicji z zarejestrowanym kluczem publicznym Boba P-256. Drugi klucz symetryczny uzyskuje się poprzez enkapsulację klucza Kybera postkwantowym kluczem publicznym Boba.

Dzięki tej kombinacji nie można określić początkowego stanu sesji bez znajomości obu wspólnych sekretów, co oznacza, że osoba atakująca będzie musiała złamać oba algorytmy, aby odzyskać powstały sekret, spełniając w ten sposób nasze wymagania dotyczące bezpieczeństwa hybrydowego.

iMessage był używany w głośnych atakach rządowych typu zero-click, w szczególności w oprogramowaniu szpiegowskim Pegasus należącym do izraelskiej NSO Group. Apple twierdzi, że nowy system jest niezbędny do ochrony przed przyszłymi znanymi i nieznanymi atakami oraz będzie chronić przed klientami, którzy już zebrali zaszyfrowane dane w celu przyszłego odszyfrowania.

Apple twierdzi, że nowy protokół zacznie być wdrażany wraz z publicznymi wydaniami systemów iOS 17.4, iPadOS 17.4, macOS 14.4 i watchOS 10.4, a także znajduje się już w fazie kompilacji dla programistów i publicznych wersji beta.